昨日,国家计算机病毒应急处理中心发布《西北工业大学遭美国NSA网络攻击事件调查报告(之二)》,披露了美国国家安全局(NSA)“特定入侵行动办公室”(TAO)攻击渗透西北工业大学的流程、窃取西北工业大学和中国运营商敏感信息,公布了TAO网络攻击西北工业大学所使用的武器平台IP列表及所用跳板IP列表。

这是继9月5日国家计算机病毒应急处理中心发布《西北工业大学遭美国NSA网络攻击事件调查报告(之一)》后,进一步详细的揭露了美国对西北工业大学组织网络攻击的目的。

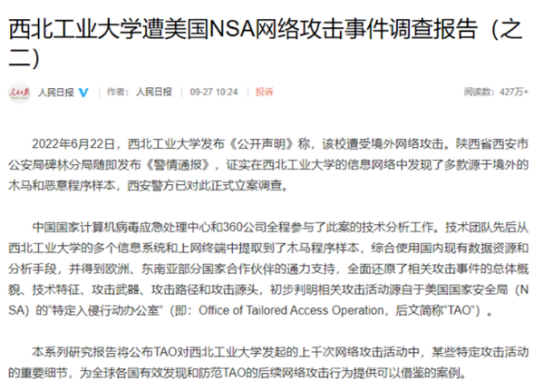

国家网络安全不容小觑,这件事的起始经由要从今年6月22日说起,当时西北工业大学发布《公开声明》称,该校遭受境外网络攻击,随后西安警方对此正式立案调查,中国国家计算机病毒应急处理中心和360公司联合组成技术团队全程参与了此案的技术分析工作。

图谋已久,美NSA窃密之心昭然若揭

经调查,国家计算机病毒应急处理中心发现,特定入侵行动办公室(TAO)经过长期的精心准备,使用“酸狐狸”平台对西北工业大学内部主机和服务器实施中间人劫持攻击,部署“怒火喷射”远程控制武器,控制多台关键服务器,进一步部署嗅探窃密类武器。

报告显示,特定入侵行动办公室(TAO)通过掌握的中国基础设施运营商的思科PIX防火墙、天融信防火墙等设备的账号口令,以(所谓)“合法”身份进入运营商网络,随后实施内网渗透拓展,分别控制相关运营商的服务质量监控系统和短信网关服务器,利用“魔法学校”等专门针对运营商设备的武器工具,查询了一批中国境内敏感身份人员,并将用户信息打包加密后经多级跳板回传至美国国家安全局总部。

360公司网络安全专家边亮表示:它控制了西工大相关设备之后,利用西工大再去对其他单位进行攻击,这个过程是打引号的“合法”。相当于我们数据库中有一个类似于人脸识别的防护机制。比如说一个美国人来的话,可以直接拦住,但是他刷了西工大的脸,我们就会认为他是一个正常的用户,对他放行。但实际上西工大的相关服务器是被TAO所控制的,TAO进一步对其他单位发动攻击。

据悉,该研究团队经过持续攻坚,成功锁定了TAO对西北工业大学实施网络攻击的目标节点、多级跳板、主控平台、加密隧道、攻击武器和发起攻击的原始终端,发现了攻击实施者的身份线索,并成功查明了13名攻击者的真实身份。

为国铸剑,国防七子--西工大

地处西北荒凉之地的西工大为何会成为此次美国NSA攻击的对象呢?

公开资料显示,1961年,西北工业大学划归国防部国防科学技术委员会管理,被确定为国防工业院校,因此也被大家亲切称为“国防七子”之一。西工大创造了新中国历史上多个国防特色鲜明的“第一”,全国第一架小型无人机、第一台地效飞行器、第一型50公斤级水下无人智能航行器和第一台航空机载计算机均诞生于西工大。历史上,铸造、航空宇航制造工程、飞行力学、航空发动机、火箭发动机等6个学科的全国第一位工学博士,均由西工大培养。

据不完全统计,在西北工业大学为国防科技事业发展和国民经济建设输送的20多万名毕业生中,走出了65位共和国将军、48位两院院士,另外还有6位中国十大杰出青年。

正因为如此,西北工业大学也成为了最早被美国政府列入制裁“实体名单”的中国大学之一,更成为了美国间谍部门展开渗透行动、发动网络攻击的目标之一。另有消息称,此次网络攻击就是冲着西工大的火箭热力厚道调节、超宽包线、燃烧组织等技术来的,而这些都是西北工业大学独有的技术。

根据此次公布的最新调查报告显示,为了对西北工业大学发动网络攻击,TAO使用了五十多台跳板机和代理服务器,以隐藏自己真实的IP地址。这些服务器遍布韩国、日本、波兰、乌克兰等十七个国家,其中超过百分之七十的代理服务器位于中国周边地区。尽管使用了数量如此众多的跳板和代理服务器,但在我方技术团队和警方的努力下,还是锁定了美国国家安全局的IP地址,而且还查清了多台代理服务器的卖家,正是美国国家安全局。

值得一提的是,虽然美国对中国发动网络攻击早已是公开的秘密,但长期以来,美国通过使用假代理、布设跳板等一系列方式来隐藏自己的踪迹,使得我方一直没能掌握确凿证据。而此次在国家计算机病毒应急处理中心和警方的全力侦破之下,我国首次打破了美国对我国“单向透明”的优势,掌握了其对我国发动网络攻击的确凿证据。